Avtor:

Ellen Moore

Datum Ustvarjanja:

19 Januar 2021

Datum Posodobitve:

2 Julij. 2024

Vsebina

Prenos programske opreme je postal stresna naloga. V svetu, kjer je anonimnost zelo pomembna, obstajajo ljudje, ki "zanemarjajo zasebnost" in spremljajo vsak vaš korak. Vendar pa obstaja veliko stvari, ki jih je mogoče naložiti in prenesti anonimno. Ta pristop bo obravnavan v nadaljevanju.

Koraki

1 Obstaja veliko načinov za skrivanje sledi na informacijski avtocesti. Glavni način, kako ljudje pustijo pečat na računalniku, je njihov naslov IP. To številko je mogoče z minimalnim naporom enostavno pretvoriti v pravi naslov. Zato se skoraj vse anonimne storitve izvajajo izključno z naslovi IP. Zaznavanje proti IP lahko razdelimo v dve kategoriji. In sicer:

1 Obstaja veliko načinov za skrivanje sledi na informacijski avtocesti. Glavni način, kako ljudje pustijo pečat na računalniku, je njihov naslov IP. To številko je mogoče z minimalnim naporom enostavno pretvoriti v pravi naslov. Zato se skoraj vse anonimne storitve izvajajo izključno z naslovi IP. Zaznavanje proti IP lahko razdelimo v dve kategoriji. In sicer: - programska oprema:

- Proxy: Preprosto povedano, proxy je še en proxy računalnik, ki odraža povezavo z zahtevanim virom. Lahko prenesete dodatke za Firefox, da lahko vnesete te "naslove" proxyja.

- Blokiranje seznama: Seznam za blokiranje je sestavljen iz različnih naslovov računalnikov, ki jih ljudje želijo preprečiti, da bi se povezali sami s seboj. S to storitvijo je mogoče do neke mere blokirati vladna spletna mesta, spletna mesta RIAA, vohunsko programsko opremo in celo oglase. Priljubljeno brezplačno orodje za seznam blokiranih se imenuje Peer Guardian.

- Bounce Link: Nekatera spletna mesta za gostovanje vam omogočajo, da prenesete povezavo, ki jo imajo sami zaradi nalaganja uporabnikov.Ko navedejo »zavrnitev odgovornosti«, res ne prevzemajo odgovornosti za povezave, ki jih uporabniki naložijo, nekateri celo izbrišejo dnevnike naslovov IP; ali

- strojno zasnovano: z dodajanjem ali odstranjevanjem določenih delov v / iz računalnika lahko oseba doseže raven visoke anonimnosti.

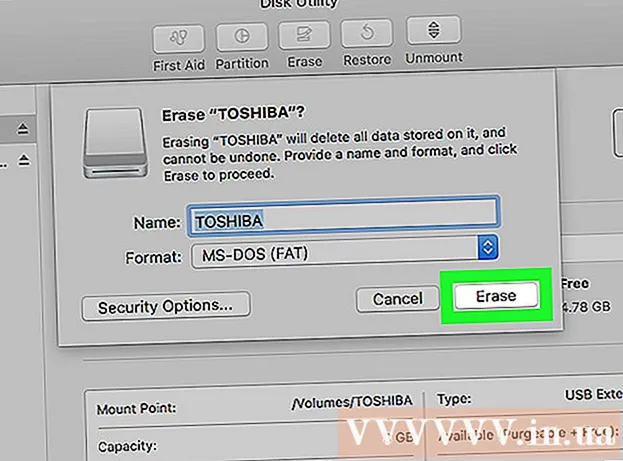

- NIC-USB: Z odstranitvijo internetne kartice boste dosegli popolno anonimnost. Ali ne morejo iti naravnost skozi napajalni kabel? Če pa želite ostati povezani, bi bilo morda bolje vlagati v opremo. Pridobite si velik disk za obnovitev podatkov, to je ogromen bliskovni pogon USB. Namestite operacijski sistem in vse, kar morate storiti (če želite uporabiti naključno nastavitev BIOS -a v računalnikih), je, da računalnik zaženete z USB -ja. To je zelo priročno za uporabo v picerijah z visoko hitrostjo interneta ali celo v nekaterih kavarnah. V resničnem življenju pa boste morali ostati anonimni in sčasoma se boste morali naučiti najsodobnejših protokolov SSH.

- Diferencialni prenos: Dva računalnika lahko glede na ustrezne okoliščine strojne in programske opreme povežete skupaj z vzporednimi ali zaporednimi kabli. S to metodo lahko povežete več računalnikov z mešanimi proxyji in vrati, da zmedete vse, ki uporabljajo Peeper.

- Letenje z zrakom: z brezžičnim prenosnikom lahko sedite zunaj kavarne. Z neimenovano aplikacijo Linux lahko najdete nevidne šifrirne ključe, ki med brezžičnim prenosom "tečejo po zraku" in vam tako omogočijo "zlati ključ" za njihovo povezavo. To vas bo v kombinaciji s protokolom SSH popeljalo na splet skoraj povsod.

- Protokol SSH: Z majhno aplikacijo PirateRay, ki uporablja varnostni tunel SSH na enem od strežnikov PirateRay, lahko uporabnik izbere določen strežnik ali nastavi možnosti, ki omogočajo naključno izbiro strežnika ob vsakem zagonu aplikacije =.

- programska oprema:

2 Po tem so vsi podatki, ki jih uporabnik prejme ali posreduje, šifrirani.

2 Po tem so vsi podatki, ki jih uporabnik prejme ali posreduje, šifrirani. 3 Vse operacije, povezane s hudourniškim omrežjem, bodo izvedene z naslova IP strežnika na drugem koncu sveta. Prijava se ne izvaja na istih strežnikih, zato je uporabnik lahko prepričan v njihovo varnost in anonimnost.

3 Vse operacije, povezane s hudourniškim omrežjem, bodo izvedene z naslova IP strežnika na drugem koncu sveta. Prijava se ne izvaja na istih strežnikih, zato je uporabnik lahko prepričan v njihovo varnost in anonimnost.

Opozorila

- Najboljši način, da se izognete ujemu, je, da ne storite nič nezakonitega. Kadar koli je mogoče, poiščite pravne možnosti, tudi če ni tako priročno.

- Vsakdo, ki je tako močan kot RIAA, lahko prekine anonimnost, če ima dovolj časa. To drži, ne glede na to, kako močno se trudite; vaš promet mora še vedno potekati skozi številne usmerjevalnike in strežnike.

- Edina resnično anonimna povezava je, da jo daš v žep in jo vzameš s seboj.

- Naslovi IP nikoli niso nevidni. Uporaba proxyja lahko upočasni odkrivanje, vendar postopek prenosa nikoli ne bo šel "brez sledu". Upoštevajte tudi, da pooblaščenci znatno upočasnijo vašo hitrost interneta.

- Prenosni računalniki imajo naslove IP, tako kot namizni računalniki.